Amazon.com : 2pcs Tube Toothpaste Squeezer Keys, Metal Hair Dye Color Key Roller Dispenser Wringer Tool : Health & Household

Szyfrowanie i certyfikaty – VSX.pl – arduino, domoticz, informatyka, wordpress, windows, homeassistant

2pcs Tube Toothpaste Squeezer Keys, Metal Hair Dye Color Key Roller Dispenser Wringer Tool : Health & Household - Amazon.com

Szyfrowanie i certyfikaty – VSX.pl – arduino, domoticz, informatyka, wordpress, windows, homeassistant

Algorytmy kryptograficzne. Przewodnik po algorytmach w blockchain, kryptografii kwantowej, protokołach o wiedzy zerowej oraz szyfrowaniu homomorficznym Massimo Bertaccini. Książka, ebook - Księgarnia informatyczna Helion

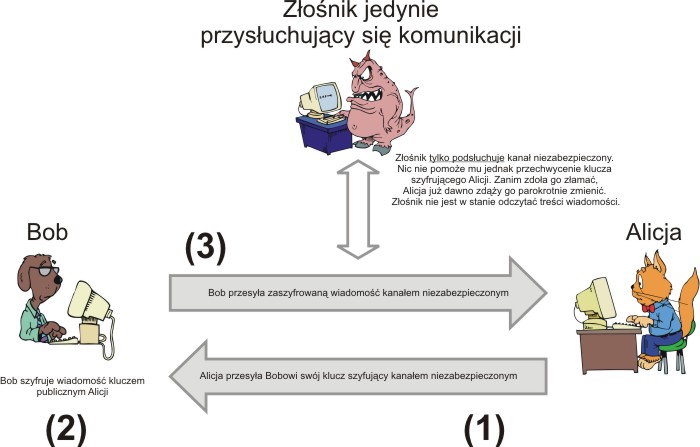

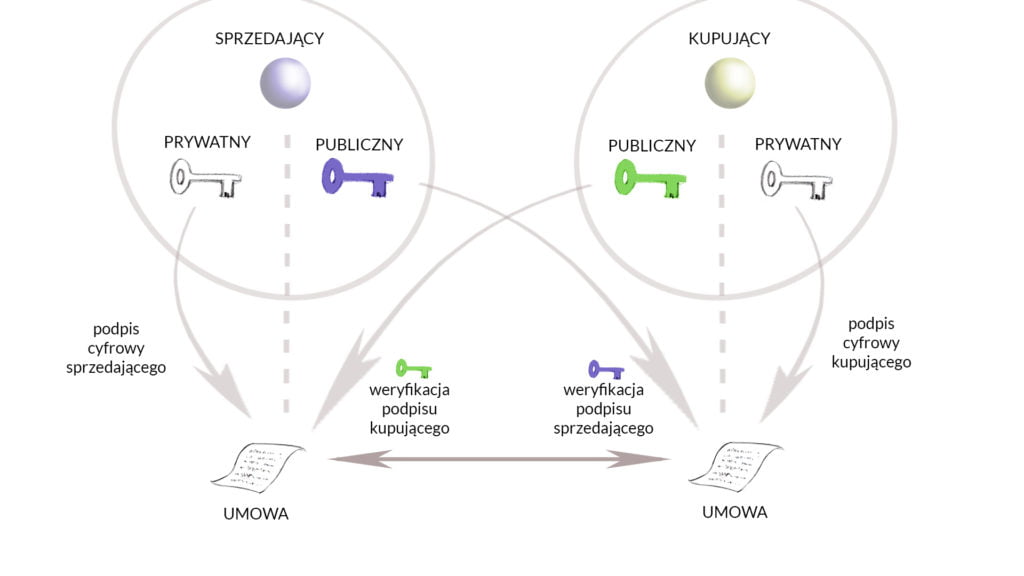

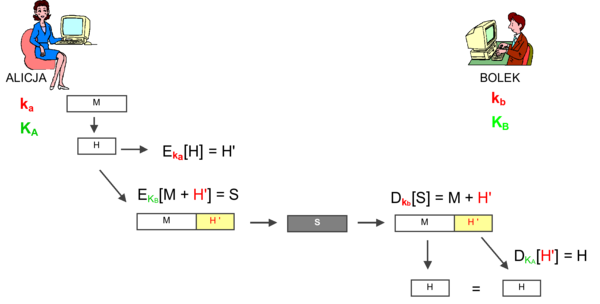

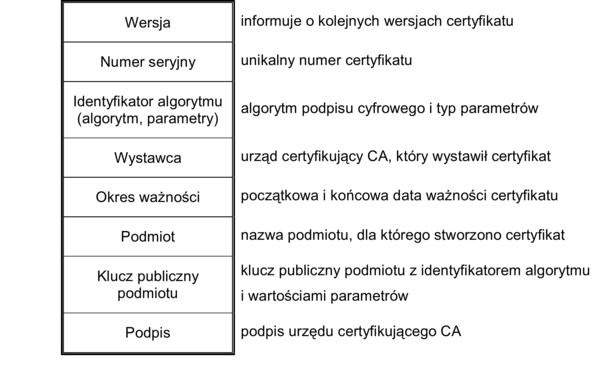

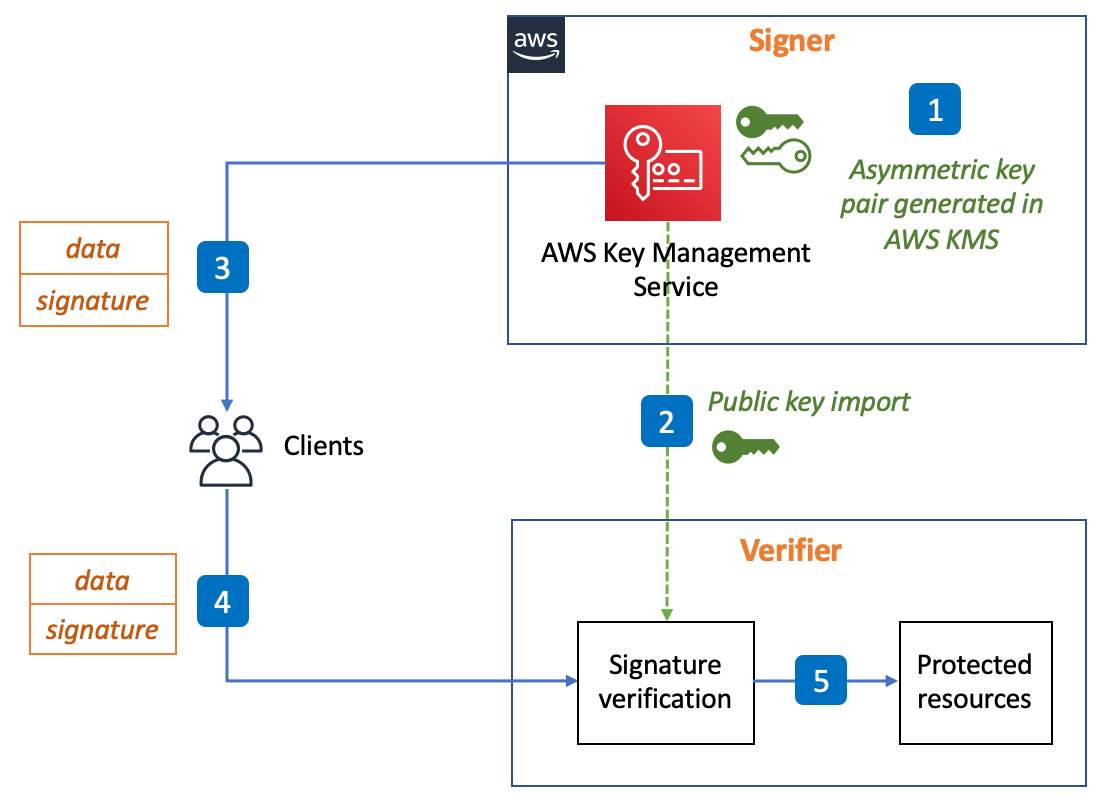

Kryptografia - nie tylko szyfrowanie danych (cz. 1) - strona 4 - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje